跨地辦公網絡搭建指南 設備選型、異地組網與業務接入全解析

隨著遠程協作與分布式團隊的普及,構建一個穩定、高效、安全的跨地辦公網絡已成為現代企業的核心需求。本文將系統性地介紹從設備選型、異地組網到網絡接入業務的全流程,并解析常見問題,為企業搭建可靠的分布式辦公環境提供實用指南。

一、 核心設備選型指南

跨地辦公網絡的核心在于連接與安全,設備選型需兼顧性能、可靠性與成本。

- 網絡接入設備(路由器/防火墻):

- 總部分支:建議選擇企業級路由器或下一代防火墻(NGFW),需支持VPN(如IPSec、SSL VPN)、多WAN口負載均衡、流量管控及高級威脅防護功能。

- 小型分支機構/居家辦公室(SOHO):可選擇支持VPN客戶端功能的中小型企業路由器或專用VPN網關設備。

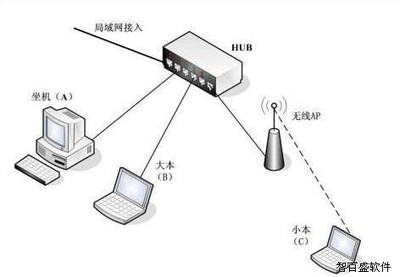

- 交換設備:根據辦公室規模選擇可管理或非管理交換機,確保有足夠的端口和帶寬(如千兆或以上)連接內部終端。

- 無線接入點(AP):選擇支持集中管理(可通過總部控制器或云平臺管理)的商用AP,確保各辦公點Wi-Fi名稱、策略統一,實現無縫漫游。

- 關鍵考慮因素:設備VPN性能(并發隧道數、加密吞吐量)、廠商技術支持和售后服務、未來擴展性以及與現有IT系統的兼容性。

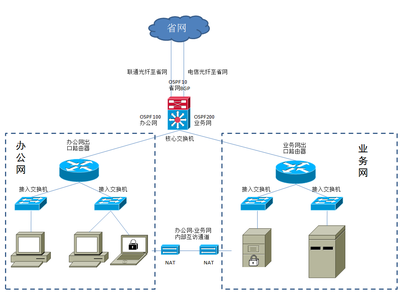

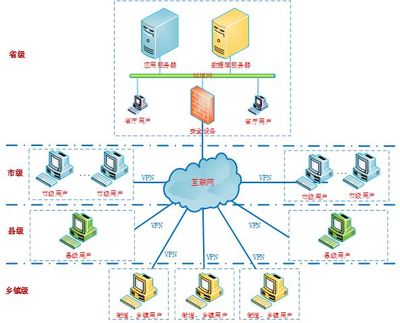

二、 異地組網主流方案與實施

異地組網的目標是讓分布在不同地理位置的網絡像一個本地局域網(LAN)一樣安全、高效地互通。

- 傳統VPN組網:

- IPSec VPN:在公網上建立加密隧道,安全性高,適合站點間固定連接。配置相對復雜,對網絡環境(如NAT穿越)有一定要求。

- SSL VPN:基于瀏覽器或客戶端,更靈活,適合移動用戶或臨時接入,但站點間大規模數據傳輸效率可能不如IPSec。

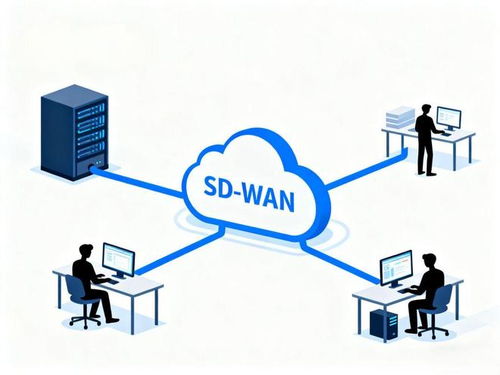

- 軟件定義廣域網(SD-WAN):

- 當前主流選擇。它通過智能路徑選擇(融合MPLS、寬帶、4G/5G等多種鏈路)、應用級優化和集中管控,大幅提升網絡性能、可靠性和管理效率。部署靈活,能顯著優化云應用訪問體驗。

- 專線組網:

- 如MPLS專線,提供高可靠、低延遲、帶服務質量(QoS)保證的連接,但成本高昂,部署周期長。適合對網絡性能有極端要求的核心業務互聯。

實施步驟:

1. 網絡規劃與設計:明確各站點帶寬需求、主要訪問的應用(如內部服務器、云服務)。

2. 設備部署與配置:在各站點部署選定的設備,并統一配置VPN或SD-WAN策略。

3. 安全策略配置:部署防火墻規則、訪問控制列表(ACL),確保最小權限訪問。

4. 測試與優化:進行連通性、帶寬、應用訪問測試,并根據結果進行策略調優。

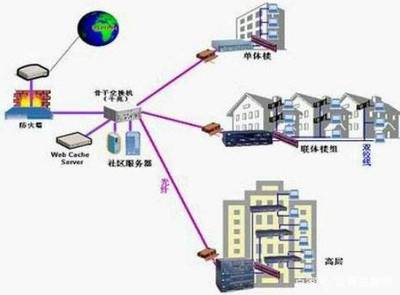

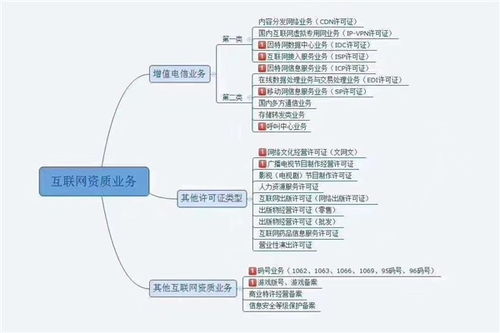

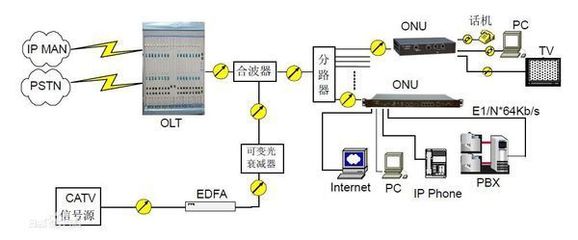

三、 網絡接入業務及相關服務整合

跨地辦公網絡不僅是連通,更是業務承載平臺。

- 內部業務系統接入:確保ERP、OA、文件服務器等內部應用能通過加密隧道被各分支安全訪問。可能需要設置內網域名解析(DNS)和虛擬局域網(VLAN)規劃。

- 云服務與SaaS優化:

- 通過SD-WAN或云接入點(Cloud On-ramp)技術,將分支流量智能導向最近的云服務入口(如AWS、Azure、阿里云),提升訪問Office 365、Salesforce等SaaS應用的體驗。

- 語音與視頻會議(UC)質量保障:

- 為VoIP和視頻會議流量設置高優先級的QoS策略,確保通話清晰流暢。選擇支持會話邊界控制器(SBC)集成的方案或直接采用云會議服務。

- 網絡安全服務集成:

- 將網絡與云端安全服務(如安全Web網關、零信任網絡訪問ZTNA)結合,實現無論用戶身處何地,訪問任何應用都需經過嚴格驗證和威脅檢測。

四、 常見問題與排錯思路

- 連接不穩定或速度慢:

- 檢查:本地互聯網鏈路質量(帶寬、延遲、丟包)、VPN設備性能是否瓶頸、加密算法是否過于消耗資源、是否存在跨運營商訪問問題。SD-WAN可有效緩解此類問題。

- 無法建立VPN連接:

- 檢查:設備公網IP地址/域名是否正確、防火墻/UDP 500&4500等必要端口是否開放、預共享密鑰或證書是否匹配、設備時間是否同步。

- 可以連通但訪問不了內部資源:

- 檢查:VPN隧道內路由推送是否正確、客戶端/分支局域網IP段是否與總部沖突、總部防火墻是否對VPN用戶段放行了相應服務。

- 管理復雜,運維困難:

- 建議:采用支持集中云管理的網絡設備或SD-WAN方案,實現策略統一下發、狀態可視化和故障告警,大幅降低運維復雜度。

- 安全隱患:

- 建議:強制使用強認證、定期更新VPN憑證、在總部網絡邊界部署入侵檢測/防御系統(IDS/IPS)、對遠程用戶實施終端安全檢查。

###

構建跨地辦公網絡是一項系統性工程,成功的關鍵在于前期清晰的規劃、合適的方案選擇以及持續的安全運維。企業應結合自身業務規模、發展速度和IT預算,在傳統VPN的穩健與SD-WAN的敏捷之間做出平衡決策。隨著零信任架構的普及,未來的跨地辦公網絡將更加以身份為中心,動態、智能地保障每一個訪問請求的安全與高效,為企業的數字化轉型奠定堅實的網絡基石。

如若轉載,請注明出處:http://www.orangecity.com.cn/product/62.html

更新時間:2026-02-16 07:40:07